Сергей Афанасьев, исполнительный директор, начальник управления статистического анализа «Ренессанс Кредит»

Взломавшие Face ID на iPhone X специалисты по кибербезопасности из компании Bkav считают, что на сегодняшний день самым надежным видом биометрии является отпечаток пальца.

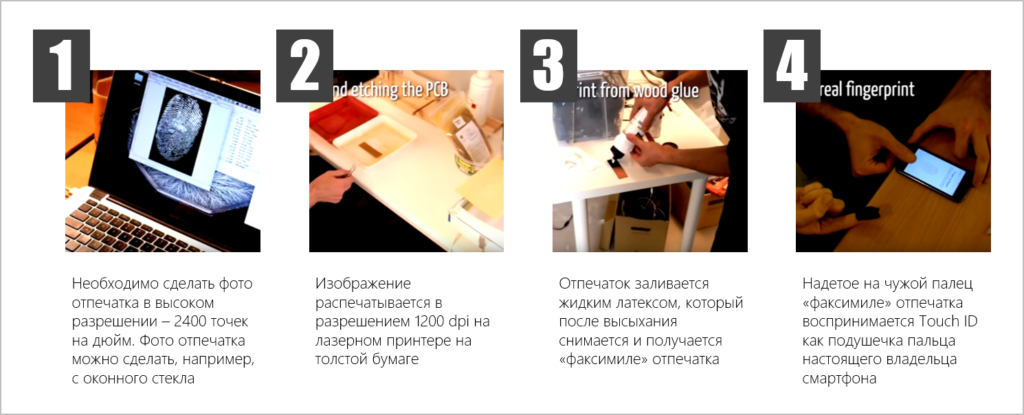

С ними не согласны хакеры из сообщества Chaos Computer Club, которые взломали отпечаток пальца на iPhone 5s ещё в 2013 году. Для взлома им потребовалось сфотографировать в высоком разрешении отпечаток пальца владельца айфона. Далее фотографию отпечатка распечатали на толстой бумаге на лазерном принтере, получив трафарет. После этого на трафарет-распечатку залили жидкий латекс, получив своеобразное «факсимиле» отпечатка. Далее один из хакеров наклеил латекс на свой палец и взломал Touch ID владельца айфона.

Сразу после этой нашумевшей демонстрации другие эксперты по кибербезопасности принялись проверять методику взлома Touch ID с помощью отпечатка из латекса. И у многих это получилось. Однако некоторые отмечали, что процесс сопряжен с рядом трудностей. В частности, было отмечено, что на практике будет сложно получить изображение отпечатка пальца в высоком разрешении.

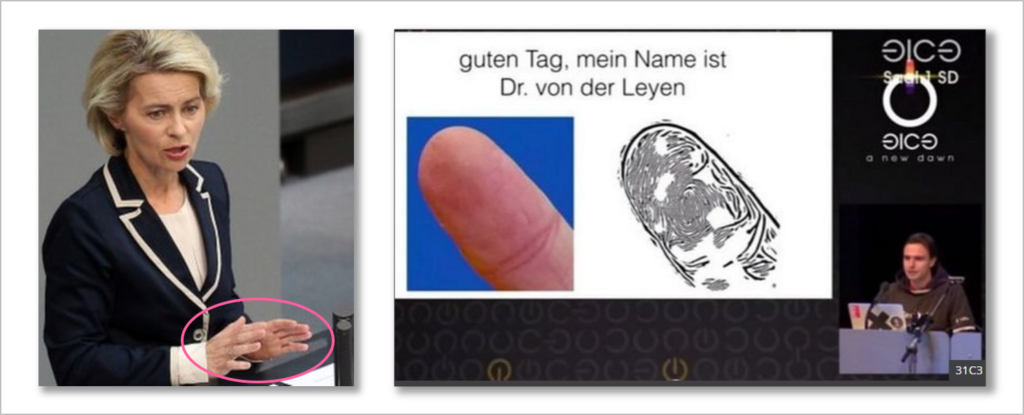

Но всего через пару лет изобретатели технологии взлома Touch ID развенчали этот миф. Они смогли сфотографировать отпечаток пальца министра обороны Германии, находясь всего в трех метрах от нее, пока она читала доклад на публичной конференции.

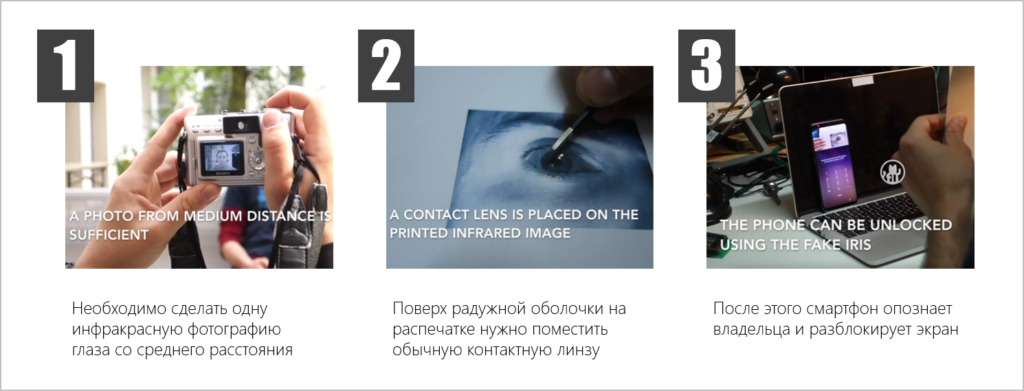

Производители смартфонов учли эту уязвимость и в 2017 году компания Samsung выпустила свой флагманский смартфон Galaxy S8 с новейшей технологией биометрии по радужке глаза, которая должна была стать более защищенной по сравнению с отпечатком пальца.

Однако с радужкой тоже оказалось не все так радужно. Та же самая группа хакеров из Chaos Computer Club показала, что взломать радужку еще проще. Для этого хакерам потребовалось сфотографировать с нескольких метров владельца смартфона на обычный фотоаппарат. Далее фотография глаза была распечатана на лазерном принтере той же компании Samsung, после чего на распечатку наклеили обычную контактную линзу и взломали биометрию смартфона, получив к нему доступ.

Примерно через год (в 2018 году) польские учёные создали технологию Liveness Detection для радужки, цель которой – определить, что фотография радужки сделана с живого человека, а не с мёртвого.

Для этого разработчики обучили свёрточную нейронную сеть, которая смогла отличать радужку живого человека от мертвого с точностью 99%. При этом использовали уже готовую предобученную нейронную сеть VGG-16 (которая выложена во многих открытых репозиториях) и дообучили три последних слоя этой сети (из 16-ти) всего на 500 фотографиях. Таким образом разработчики продемонстрировали, что для решения таких не очень сложных, но технологичных задач, не требуется больших массивов данных и дорогих вычислительных ресурсов.

Если отпечаток пальца и радужку глаза легко сфотографировать на обычную фотокамеру, то получить рисунок вен, наверное, должно быть сложнее, поскольку для сканирования вен используются специальные инфракрасные камеры.

Изображение рисунка вен формируется благодаря тому, что гемоглобин в крови поглощает инфракрасное излучение, в результате чего степень отражения вен уменьшается, и они отображаются на фотографии в виде черных линий. Примерно по такому же принципу работают пульсоксиметры, которые измеряют уровень кислорода (а точнее гемоглобина) в крови человека.

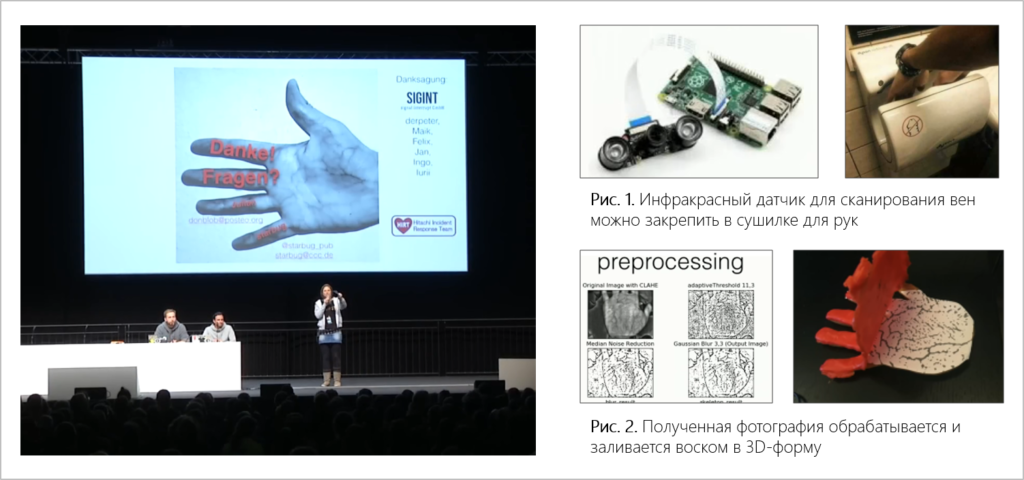

В прошлом году на конференции Chaos Communication Congress, организованной сообществом Chaos Computer Club, немецкие инженеры из Берлинского политеха продемонстрировали, как взломать биометрию по рисунку вен. Для этого они сфотографировали вены на ладони с помощью инфракрасной камеры. Затем с помощью 3D-принтера сделали искусственную ладонь из воска, в которую была залита фотография с рисунком вен. С помощью полученной восковой ладони инженеры взломали биометрию по рисунку вен.

Докладчики отметили, что взлом биометрии по рисунку вен не сопряжен с технологическими трудностями, поскольку инфракрасные датчики можно купить в обычном магазине электроники и закрепить их, например, в сушилке для рук.

Взломы отпечатка, радужки и рисунка вен продемонстрировали слабую защищенность данных биометрических технологий. Однако для применения таких техник взлома необходимо находиться в непосредственной близости к «жертве», чтобы получить нужную фотографию. То есть масштабировать такие методы взлома вряд ли получится.

Однако в 2018 году ученые из Нью-Йоркского Университета придумали другой метод взлома биометрии по отпечатку, который в будущем может стать реальной угрозой и для радужки, и для рисунка вен.

Учёные разработали нейронную сеть Deep Master Prints, которая генерирует поддельный отпечаток пальца. Технология взлома достаточно интересная. Оказалось, что в биометрии по отпечатку пальца используется не весь рисунок отпечатка, а только грубые признаки. Это интуитивно понятно, зная, как работают свёрточные нейронные сети, лежащие в основе биометрических систем. Они выделяют грубые признаки без глубокой детализации, иначе пользователь не смог бы пройти биометрию повторно (принципы работы сверточных нейронных сетей мы разбирали в первом посте).

Учёные этим воспользовались и обучили генеративно-состязательную сеть, которая подбирает отпечаток-«отмычку», подходящий сразу к нескольким реальным отпечаткам пальцев. Этот метод взлома работает по принципу «атаки словаря», используемого для взлома текстовых паролей, где перебираются наиболее часто употребляемые пароли или их части.

Единственным недостатком разработанной нейронной сети является ее невысокая точность – из пяти сгенерированных отпечатков проходит только один. Но такую технологию можно масштабировать, т. е. использовать её для массовых атак. И конверсии 20% будет более чем достаточно, чтобы мошенники смогли на этом «зарабатывать».

Данная научная работа в очередной раз продемонстрировала, насколько уязвимы биометрические технологии, в основе которых лежат нейронные сети. Причём в качестве криптонита для нейронных сетей выступают другие нейронные сети – GAN’ы.